mysql 도 설치 했으니

오늘은 web 서버 세팅까지 알아보도록 합시다!

reverse proxy (역방향 프록시)

보통 apache 와 nginx가 사용 된다

기본 개념

외부 인터넷에서 내부(서버) 망으로 들어오는 요청을 , 중간 프록시 서버가 중계하는 방식

브라우저에서 http request 를 nginx 가 먼저 받아서 처리

nginx 처리할 수 있는 요청은 nginx가 처리하고 (정적파일 이미지나 html)

Java 서버 애플리케이션은 url 요청은 tomcat에게 전달한다.

기본 역활

load balancing, http cache, https

nginx 설치

sudo apt install nginx

nginx 설정

tomcat으로 request forwarding 하기 위한 설정 파일 생성

sudo vi /etc/nginx/sites-available/tomcat.conf

파일에 입력

upstream tomcat {

server 127.0.0.1:8080 weight=100 max_fails=5 fail_timeout=5;

}

server {

listen 80;

server_name www.test.org;

location / {

proxy_set_header X-Forwarded-Host $host;

proxy_set_header X-Forwarded-Server $host;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_pass http://tomcat/;

}

}

요청 URL 에서 hostname 이 www.test.org 이면 nginx 에서 처리해서 tomcat 으로 보냄

중계 설정 파일 활성화

sudo ln -s /etc/nginx/sites-available/tomcat.conf /etc/nginx/sites-enabled/

nginx 재시작

sudo service nginx restart

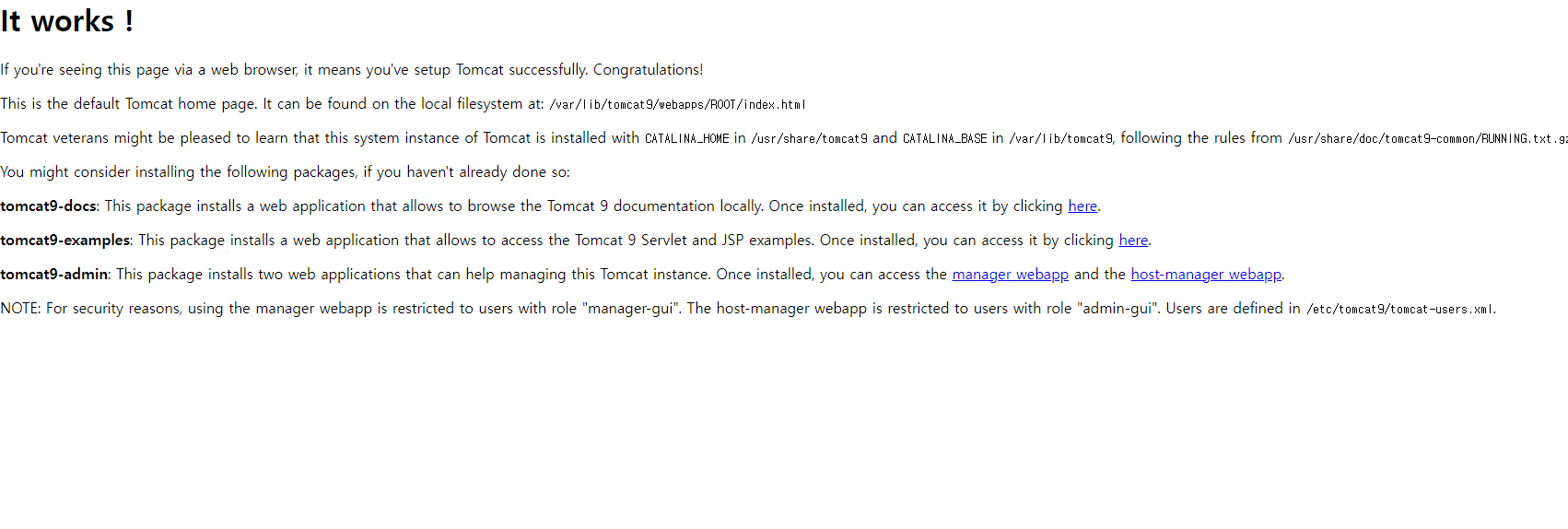

tomcat 설치

sudo apt install tomcat9

https 설정

https 프로토콜 통신에는 SSL 인증서가 필요하다. (SSL certificate)

인증서 무료로 발급해 주는 비영리 기관이 있다.

Let's Encrypt - 무료 SSL/TLS 인증서

letsencrypt.org

Let's encrypt 기관이 제공하는 certbot (certification robot) 데몬을 이용하면

인증서 발급, 인증서 설치, 인증서 갱신이 모두 자동으로 처리된다

SSL 인증서는 90 일 마다 갱신되어야 한다.

이 갱신 작업도 certbot에 의해 자동으로 처리된다.

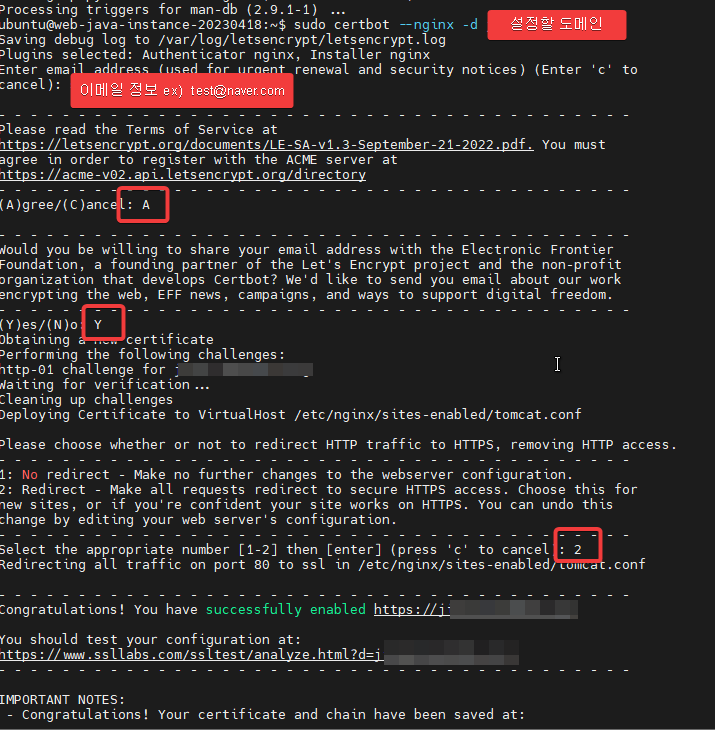

certbot 설치

sudo apt install certbot python3-certbot-nginx

https://설정한 도메인 설정

sudo certbot --nginx -d www.test.org

위 명령은, 암호화된 https 프로토콜로만 설정 도메인을 접근할 수 있도록 설정 !!

https:// 설정한 도메인으로 접속 성공 !!

오늘 작업 완료 !!

다음에는 직접 만든 스프링 게시판을 오라클 클라우드에 돌려보는걸로 다가

'BackEnd > ::: Oracle :::' 카테고리의 다른 글

| 윈도우 도커 에서 mariadb 설치 실행 도커컴포즈 (0) | 2023.07.19 |

|---|---|

| 오라클 클라우드 Maria DB 초반 세팅 3 (0) | 2023.04.17 |

| 오라클 클라우드 Maria DB 초반 세팅 2 (0) | 2023.04.17 |

| 오라클 클라우드 Maria DB 초반 세팅 1 (0) | 2023.04.17 |

| 23년 오라클 클라우드 사용법 정리 1 (0) | 2023.03.21 |

| dbeaver 디비에버 ssh 터널링 오류날때 (0) | 2023.01.13 |

| 오라클 클라우드 127.0.0.1 접근 방법 (0) | 2022.12.22 |

| 오라클클라우드 vscode 설치( 웹페이지 접근 코딩) (0) | 2022.12.21 |